Billet invité.

Que d’élucubrations, que de mots savants et d’exagérations ont été racontés par l’avocat de la Société Générale à l’audience de la cour de Cassation, le 13 février 2014, lors de l’examen du pourvoi de Jérôme Kerviel pour faire annuler la décision de la cour d’appel du 26 octobre 2012.

Entre autres curiosités lexicales, il a fait observer à l’assemblée des magistrats que Jérôme Kerviel, opérateur de marché de la Société Générale, « paramétrait les logiciels » pour dissimuler des opérations de trading. Puisque cette question épineuse est source de causerie diverse, je reprends ma plume pour mon plus grand plaisir afin de compléter mes propos.

La question qui est posée par certains lecteurs est de savoir si, les salariés de la Société Générale, utilisateurs lambda des systèmes informatiques, sont autorisés à pratiquer de la configuration standard comme par exemple, la possibilité de configurer la langue ou alors la taille de police d’un logiciel, ou bien s’ils peuvent mettre les mains dans la mécanique des paramètres comme un administrateur de progiciel ?

Alan J. Perlis, pionnier dans les langages de programmation, nous informe que : « Tout programme a (au moins) deux buts : celui pour lequel il a été écrit, et celui pour lequel il ne l’a pas été ».

Qu’en est-il de ces deux objectifs à la Société Générale ? L’utilisateur informatique peut-il utiliser seulement les fonctionnalités d’un programme qui ont été écrites pour lui ou bien franchir le pas de l’utilisation primaire et pratiquer des paramétrages pour remédier aux absences de fonctionnalités du programme ?

Des fonctionnalités d’un programme qui ont été écrites pour l’utilisateur

Selon une définition simple de Wikipédia du système d’information, celui-ci « est le véhicule des entités de l’organisation. Sa structure est constituée de l’ensemble des ressources (les personnels, le matériel, les logiciels, les procédures) organisées pour : collecter, stocker, traiter et communiquer les informations. Le système d’information coordonne, grâce à la structuration des échanges, les activités de l’organisation et lui permet ainsi d’atteindre ses objectifs. »

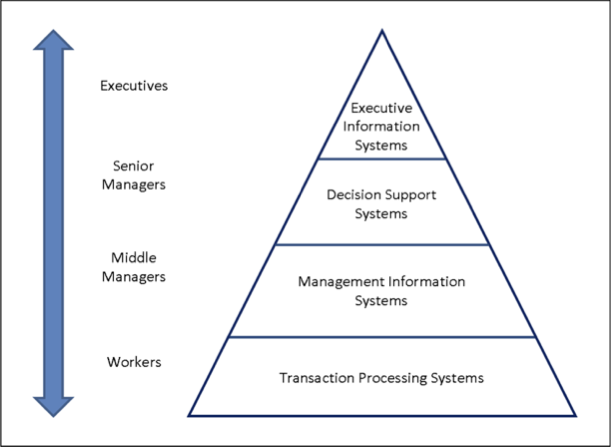

Ainsi, l’organisation informatique d’une entreprise est censée être la copie conforme de l’organisation interne des services et la reproduction à l’identique de la structure pyramidale de la hiérarchie.

Par conséquent, si beaucoup de logiciels donnent aujourd’hui une grande souplesse d’application et permettent aux utilisateurs de base de les configurer de façon à les adapter à leur utilisation, cette ouverture à la configuration reste néanmoins restreinte.

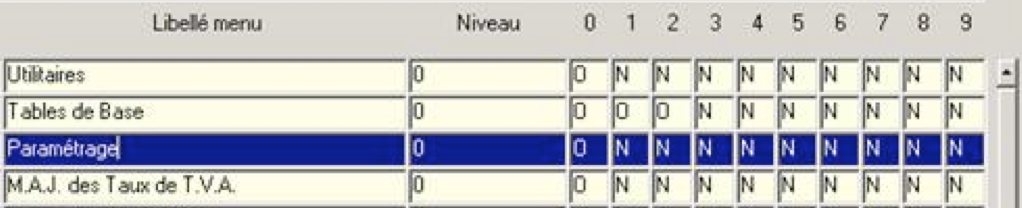

Dans l’exemple ci-dessous de paramétrage des accès à un progiciel, le niveau supérieur et le niveau le plus ouvert est 0, le niveau d’accès le plus restreint est 9. Si l’accès à un menu est bloqué, la lettre N est pour Non, si l’accès est ouvert, il est indiqué O pour Oui. Si l’accès est bloqué, l’utilisateur aura une ligne de menu grisée. Le clic de la souris ne permet pas l’accès à l’écran du menu.

La configuration des accès se matérialise ainsi pour les graphes dynamiques de Boursorama. L’administration de l’interface est fermée. Les artefacts de « paramétrage utilisateurs » proposés sont des gadgets pour les clients utilisateurs de cette application.

S’il est certes possible de « paramétrer des courbes indiquant les volumes, le RSI, le Fibonacci, etc. », ce « paramétrage de l’utilisateur » (si on ose dire) n’a pas d’impact sur le fonctionnement global du logiciel. Ce n’est pas parce que j’utilise un paramètre RSI que je vais changer son mode de calcul. Je vais pouvoir choisir entre le mode RSI 14 ou autre RSI dans l’application Boursorama pour tenter d’anticiper la tendance du marché, mais si je souhaitais par exemple, installer la très utile fourchette d’Andrews, je ne peux pas car je n’ai pas les droits d’accès. De la même manière, si sur Boursorama, je souhaite obtenir une courbe du CAC 40 en dollars américains ou en devise du Zimbabwe, je ne peux pas.

Et encore, même si je pouvais le faire, cela n’est pas du paramétrage véritable. La limite entre l’utilisation et l’administration d’un progiciel, c’est que l’administration d’un progiciel permet de changer son fonctionnement de manière totalement personnalisée, à tel point que la production d’un service bancaire pourrait être totalement bloquée ou alors modifiée.

Si ce gadget utilisateur est ouvert aux clients, il n’a pas d’impact sur les opérations de trading. Comme dans l’exemple de Boursorama, lorsque j’envoie un ordre d’achat ou de vente d’un actif quelconque, je n’ai aucune influence sur le marché financier, je ne peux pas manipuler le prix ou truquer d’une manière ou d’une autre. Pour un véritable paramétrage, il faudrait avoir les droits administrateurs, l’accès client à l’application Boursorama n’est qu’une aide à la décision.

Ceci dit, le logiciel Eliot du Desk Delta One de la SGCIB était plutôt plus complexe que ce qui est proposé par Boursorama, même si c’est peut-être un bon exemple. Un programme tel que le logiciel Eliot, affublé d’un patch pour insérer des lignes d’écritures fictives non comptables, peut nous conduire à nous interroger sur la nature exacte de l’intégrité d’un tel programme.

Des fonctionnalités d’un programme qui n’ont pas été écrites pour l’utilisateur

Dans le cadre de ce « paramétrage utilisateur », l’avocat de la Société Générale disait des gros mots en arguant, le doigt accusateur, que Jérôme Kerviel paramétrait des écritures fictives pour ensuite les effacer alors qu’il est bien évident en réalité que tout était parfaitement contrôlé par la banque.

Les mots « opération fictive » sont devenus l’injure suprême, l’acte répréhensible commis par le trader alors que ces opérations étaient autorisées sans l’être officiellement en fait.

Pourtant, au sens de l’administration pure et simple d’un système informatique normal, cela n’est pas du « paramétrage » à proprement dit, mais simplement une utilisation du progiciel.

Il est très contestable de dire que d’introduire une ligne d’écriture non-comptable dans le système et de la masquer, est du paramétrage. Masquer une colonne dans le logiciel Excel est d’utilisation assez simple par exemple.

Certes le programme avait été ouvert pour inscrire des lignes d’écritures fictives car elles étaient une sorte de « patch » pour remédier aux « dysfonctionnements » du système fait maison, le système Eliot. Mais, c’était un patch à un programme qui n’avait pas été prévu pour de telles fonctionnalités. Si ce programme n’avait pas conçu les opérations fictives, à la base, la fonctionnalité avait été ajoutée en addendum au progiciel. Pourtant, le but d’un programme informatique, c’est justement d’écrire un langage qui va, non seulement, fournir un système pour faciliter et accélérer les tâches, mais aussi, refuser l’accès à certaines fonctionnalités aux utilisateurs pour des raisons évidentes du maintien de l’intégrité des données et de la fiabilité du système.

Or, tous les opérateurs du desk Delta One de la Société Générale utilisaient ce pansement pour bander la plaie de la faille informatique. Le plus surprenant c’est que ce correctif appliqué par les utilisateurs n’était pas officiellement admis. Cela se savait pourtant parfaitement bien à la Société Générale, en commençant par Eric Cordelle le N+1 et Marine Auclair, chargée du contrôle des comptes du trading à la SocGen, qui l’ont expliqué aux juges du fond.

De surcroit, un trader avait été coincé à utiliser les opérations fictives 10 ans auparavant et s’était suicidé. Rien n’avait été fait pour y remédier par la suite. La hiérarchie savait très bien que cet artéfact de paramétrage d’utilisateur était un secret de polichinelle.

La configuration du logiciel permettait d’introduire des opérations fictives mais elles ne passaient pas en comptabilité. C’était des opérations latentes. Peut-on alors considérer que le programme était prévu pour des utilisateurs à la base de la pyramide, devenus administrateurs de progiciels sans crier gare, sans respect pour l’organisation intrinsèque des systèmes d’information ?

En réalité, tout était parfaitement contrôlé.

La banque savait que Jérôme Kerviel naviguait dans ce système et qu’il ne pouvait donc pas détourner d’argent et de ce fait, ne peut être accusé pour autant d’abus de confiance.

La banque savait parfaitement que depuis 2000/2001, il fallait appliquer l’équivalent de la loi américaine Sox : mise en conformité qui concerne pour l’essentiel la section 404, dont la mise sous contrôle des rôles opérationnels, avec le respect strict des règles de séparation des tâches.

Ces contrôles portent notamment sur :

– La gestion des mots de passe : niveau de sécurité, changement à intervalle régulier ;

– Le réseau informatique : vérification de l’authentification des accès, protection du réseau par deux pare-feux, contrôle des accès à internet et bon usage d’internet, révocation des accès en cas de départ de l’employé ;

– La sécurité des ERP : contrôle des accès, longs mots de passe, restriction de l’accès des données aux utilisateurs ;

– Les sauvegardes : régulières, tests de restauration »

Ne pas changer les accréditations au logiciel, c’est une goutte d’eau dans la mer de pratiques ostensibles, inadéquates et excessives dans cette banque ! Suivies d’étranges pratiques de la part de la justice.

Il convient en principe de laisser aux professionnels concernés la gestion des failles logicielles et d’y remédier, non par des « bidouilles d’amateur » mais par une consolidation nette et précise de l’intégrité du système avec la rigueur afférente et nécessaire à la gestion des accès et au management des ERP.

Un cadre règlementaire très strict au sein de la Société Générale lui éviterait de faire porter le fardeau insurmontable de ses manquements intentionnels, sur les épaules très étroites de ses salariés.

@Jean-Baptiste AUXIETRE La TVA, comme le malus écologique, s’appliquent à tous, que le produit soit importé ou qu’il soit créé…